Jeśli haker włamie się nam do domowego komputera, może wykasować lub skopiować cenne dane, splądrować konto bankowe. Włamanie do elektroniki samochodu może mieć poważniejsze konsekwencje – zagraża życiu. Łatwo sobie wyobrazić, co może się stać, jeśli ktoś pozbawiony skrupułów przejmie kontrolę nad kierownicą, hamulcami czy silnikiem cudzego samochodu znajdującego się w ruchu.

O tym, że nowoczesne auta mogą być podatne na takie ataki, mówiło się od dawna, ale producenci samochodów zgodnie twierdzili, że ich elektronika jest skutecznie zabezpieczona.

O tym, że jest zgoła inaczej, mogliśmy się przekonać kilka miesięcy temu, kiedy wyszło na jaw, że przez dłuższy czas niemal wszystkie nowe modele aut BMW, Rolls-Royce i Mini miały tak poważne luki w zabezpieczeniach, że stosunkowo łatwo, przy użyciu powszechnie dostępnego sprzętu, można je było zdalnie otwierać i zamykać, ingerować w pracę systemu multimedialnego czy też po prostu śledzić kierowcę, podsłuchiwać jego rozmowy telefoniczne czy przeglądać maile wysyłane z samochodu. Okazało się, że producent stworzył na własne potrzeby system pozwalający zdalnie „opiekować się” autem, ale nie zadbał o to, żeby komunikacja między samochodem a serwerami BMW była należycie zabezpieczona.

Przesył danych odbywa się w tym przypadku za pośrednictwem sieci komórkowej – wystarczyło, żeby haker stworzył fałszywy BTS (stację bazową sieci komórkowej – wszystko, co jest do tego potrzebne, można z łatwością kupić w sklepach internetowych), podszył się pod centralę producenta i auto wykonywało jego polecenia. O luce poinformowali przedstawiciele niemieckiego automobilklubu ADAC, którzy przed jej ogłoszeniem dali czas producentowi na poprawę zabezpieczeń. Co ciekawe, konieczną aktualizację oprogramowania przeprowadzono zdalnie, dopiero po fakcie informując o tym użytkowników.

Znacznie bardziej spektakularny pokaz tego, co można zrobić z nowoczesnym autem, dali dwaj zawodowi hakerzy i specjaliści od tworzenia i testowania systemów zabezpieczeń – Charlie Miller i Chris Valasek. Spośród aut oferowanych na rynku amerykańskim, na podstawie analizy ich wyposażenia i architektury zamontowanych w nich systemów elektronicznych, wytypowali kilka modeli potencjalnie szczególnie narażonych na atak. Wybrali jeden z nich – Jeepa Cherokee w wersji wyposażonej w system multimedialny Uconnect z dostępem do internetu.

Po kilku miesiącach prób i eksperymentów opracowali metodę pozwalającą im zdalnie, bez konieczności uprzedniego fizycznego kontaktu z autem, przejąć pełną kontrolę nad niemal wszystkimi elementami sterowanymi elektronicznie, m.in.: silnikiem, skrzynią biegów, hamulcami (!), klimatyzacją, zamkami, oświetleniem, systemem audio. Dziennikarz portalu Wired, który został zaproszony do udziału w eksperymencie, był przerażony – prezentacja skończyła się tym, że hakerzy zmusili auto do wjechania do rowu, czemu kierowca nie był w stanie się przeciwstawić!

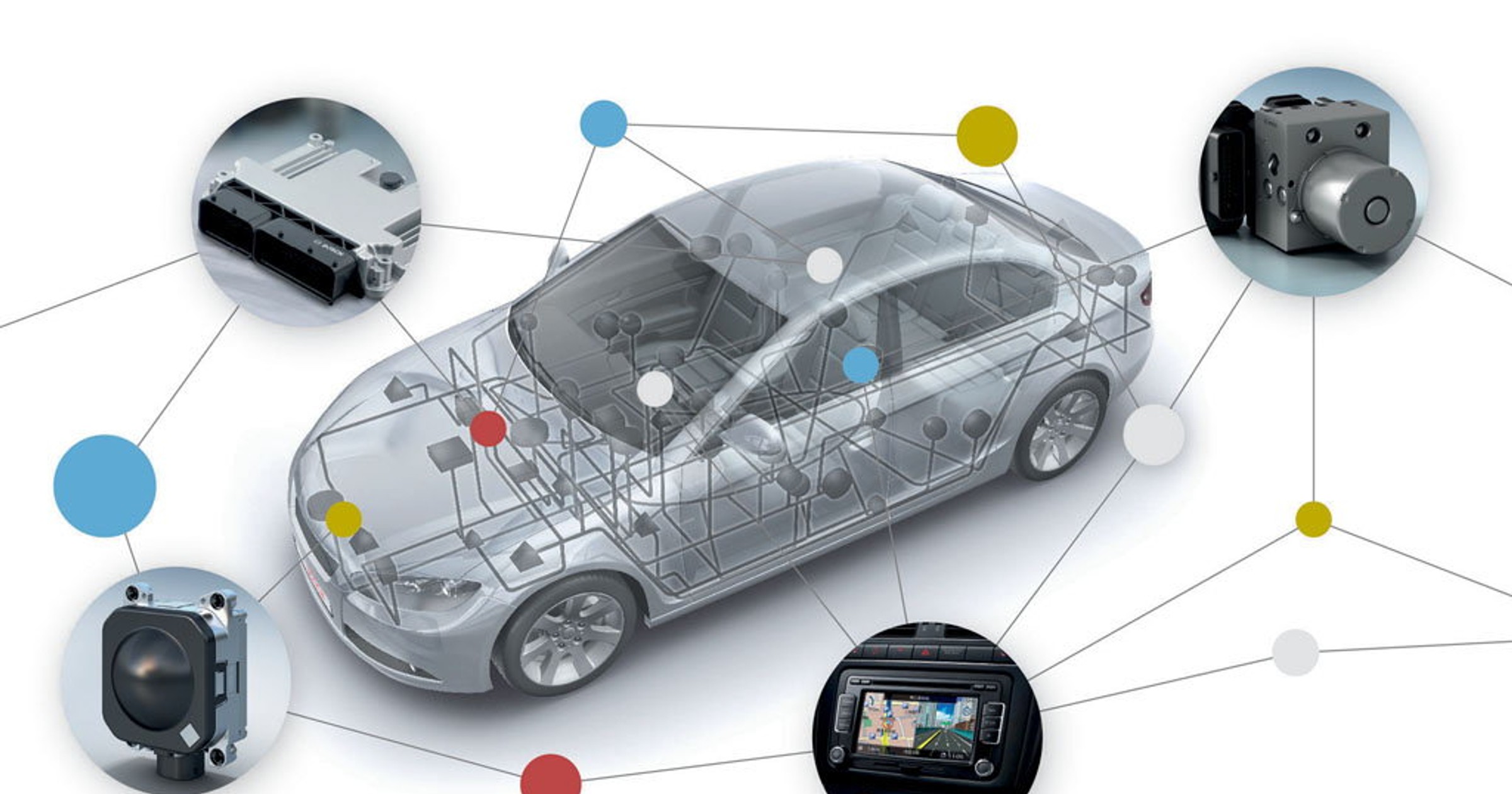

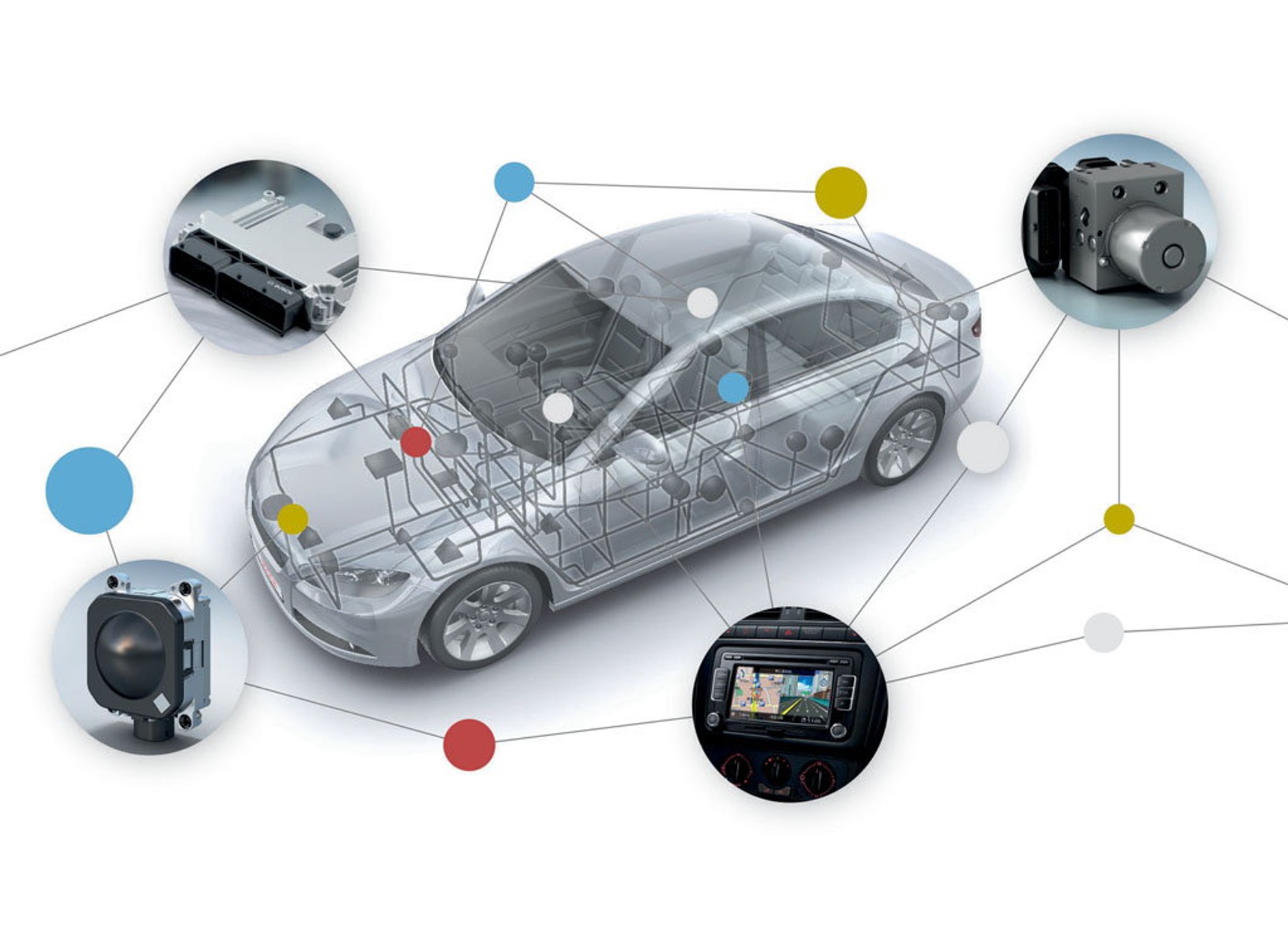

Praktycznie każde nowoczesne auto ma co najmniej kilkadziesiąt różnych sterowników, które muszą się ze sobą wzajemnie komunikować. Sterownik silnika musi wiedzieć, co robi sterownik skrzyni biegów czy sterownik ABS-u i ESP. Wszystkie te układy, mimo że wiele z nich działa zupełnie samodzielnie, muszą też być podłączone do wspólnego interfejsu diagnostycznego. Serwisant musi mieć elektroniczny dostęp do wszystkich podzespołów za pośrednictwem jednego urządzenia podłączonego do gniazda diagnostyki pokładowej (OBD).

Generalnie – ten, kto ma dostęp do gniazda i odpowiednie narzędzia, ten kontroluje samochód! Jak to zrobić zdalnie? Hakerzy wykorzystali w tym przypadku to, że auto ma system multimedialny, który za pośrednictwem sieci komórkowej jest na stałe podłączony do internetu, a z drugiej strony oczywiście musi się komunikować z siecią CAN w aucie. Tą drogą da się więc przemycić do innych sterowników złośliwe oprogramowanie, które otwiera włamywaczom dostęp do poszczególnych podzespołów. Tym razem lukę na szczęście wskazali fachowcy od zabezpieczeń, zanim skorzystali z niej np. terroryści. Producent już rozpoczął akcję aktualizacji oprogramowania w ponad 1,4 mln pojazdów, które mogą być narażone na atak.

Oczywiście, na takie doniesienia można też reagować innaczej. Niedawno wyszło na jaw, że Volkswagen przez dwa lata sądownie blokował rozpowszechnianie informacji o tym, że stosowane w kluczykach tych aut transpondery Megamos Crypto mają lukę pozwalającą na obejście zabezpieczeń. Honoraria dla prawników to przecież i tak znacznie mniejszy wydatek niż akcja naprawcza obejmująca miliony aut. Zresztą, przecież skoro komuś auto ukradną, to zgłosi się do salonu po nowe. I interes się kręci!

Naszym zdaniem

Postęp technologiczny zawsze niesie ze sobą zagrożenia. Niestety, wygląda na to, że w pogoni za nowinkami technologicznymi producenci zapomnieli o bezpieczeństwie. Jak na razie na szczęście większość luk w zabezpieczeniach aut wykrywają hakerzy znajdujący się po „jasnej stronie mocy”, czyli ci, którzy chcą informować ludzi o możliwych ryzykach, a nie tacy, którym zależy na wykorzystywaniu luk.

Auto Świat / Archiwum

Im więcej układów bezpieczeństwa ma auto, tym większe ryzyko skutecznego ataku. Potencjalnie groźne są: aktywny tempomat (elektronika steruje hamulcami i gazem), układy korygujące tor jazdy (sterownik ingeruje w pracę układu kierowniczego), systemy automatycznego parkowania, zdalne zabezpieczenia antykradzieżowe.

Im więcej układów bezpieczeństwa ma auto, tym większe ryzyko skutecznego ataku. Potencjalnie groźne są: aktywny tempomat (elektronika steruje hamulcami i gazem), układy korygujące tor jazdy (sterownik ingeruje w pracę układu kierowniczego), systemy automatycznego parkowania, zdalne zabezpieczenia antykradzieżowe.

Auto Świat / Archiwum

Za pośrednictwem tego standardu łączności bezprzewodowej można przemycić do elektroniki auta złośliwe oprogramowanie. Ze względu na niewielki zasięg łączności haker musi się zbliżyć do auta na odległość co najmniej 10 metrów.

Za pośrednictwem tego standardu łączności bezprzewodowej można przemycić do elektroniki auta złośliwe oprogramowanie. Ze względu na niewielki zasięg łączności haker musi się zbliżyć do auta na odległość co najmniej 10 metrów.

Auto Świat / Archiwum

To teraz obowiązkowe wyposażenie aut. Sygnały z czujników w kołach są przekazywane drogą radiową do centralki. Z niewielkiej odległości da się taką transmisję zakłócić i np. wywołać fałszywy alarm, a w niektórych autach można też „zawiesić” sterownik.

To teraz obowiązkowe wyposażenie aut. Sygnały z czujników w kołach są przekazywane drogą radiową do centralki. Z niewielkiej odległości da się taką transmisję zakłócić i np. wywołać fałszywy alarm, a w niektórych autach można też „zawiesić” sterownik.

Auto Świat / Archiwum

Hakerzy twierdzą, że ryzyko wgrania złośliwego oprogramowania za pośrednictwem odbiornika układu bezkluczykowego jest znikome, ale za to stosunkowo łatwo jest np. zablokować dostęp do auta prawowitemu właścicielowi.

Hakerzy twierdzą, że ryzyko wgrania złośliwego oprogramowania za pośrednictwem odbiornika układu bezkluczykowego jest znikome, ale za to stosunkowo łatwo jest np. zablokować dostęp do auta prawowitemu właścicielowi.

Auto Świat / Archiwum

Coraz więcej aut ma wbudowane łącze internetowe z zaszytą w aucie kartą SIM – przesył danych odbywa się za pośrednictwem sieci komórkowych. Dla hakerów to świetna informacja. Płaszczyzn potencjalnego ataku jest mnóstwo, tą drogą da się przemycić do sterowników auta złośliwe oprogramowanie i to z dowolnego miejsca na świecie. Użytkownik sam może się do tego przyczynić, np. uruchamiając spreparowaną aplikację lub wchodząc na stronę wyłudzającą informacje. Zwykle transmisja danych nie jest w żaden sposób kontrolowana przez użytkownika.

Coraz więcej aut ma wbudowane łącze internetowe z zaszytą w aucie kartą SIM – przesył danych odbywa się za pośrednictwem sieci komórkowych. Dla hakerów to świetna informacja. Płaszczyzn potencjalnego ataku jest mnóstwo, tą drogą da się przemycić do sterowników auta złośliwe oprogramowanie i to z dowolnego miejsca na świecie. Użytkownik sam może się do tego przyczynić, np. uruchamiając spreparowaną aplikację lub wchodząc na stronę wyłudzającą informacje. Zwykle transmisja danych nie jest w żaden sposób kontrolowana przez użytkownika.

Auto Świat / Archiwum

W wielu nowych modelach producenci stosują układy pozwalające na zdalną diagnostykę aut oraz zbieranie danych o zachowaniach kierowców – jak dowodzi niedawny przykład problemów firmy BMW, to wprost zaproszenie dla hakerów, bo pozwalają one na odległość śledzić auto i nim sterować. Już wkrótce obowiązkowym wyposażeniem wszystkich nowych modeli samochodów będą układy zdalnego powiadamiania służb o wypadkach, które wymuszą montowanie w autach modułów łączności komórkowej i lokalizacji.

W wielu nowych modelach producenci stosują układy pozwalające na zdalną diagnostykę aut oraz zbieranie danych o zachowaniach kierowców – jak dowodzi niedawny przykład problemów firmy BMW, to wprost zaproszenie dla hakerów, bo pozwalają one na odległość śledzić auto i nim sterować. Już wkrótce obowiązkowym wyposażeniem wszystkich nowych modeli samochodów będą układy zdalnego powiadamiania służb o wypadkach, które wymuszą montowanie w autach modułów łączności komórkowej i lokalizacji.

Auto Świat / Archiwum

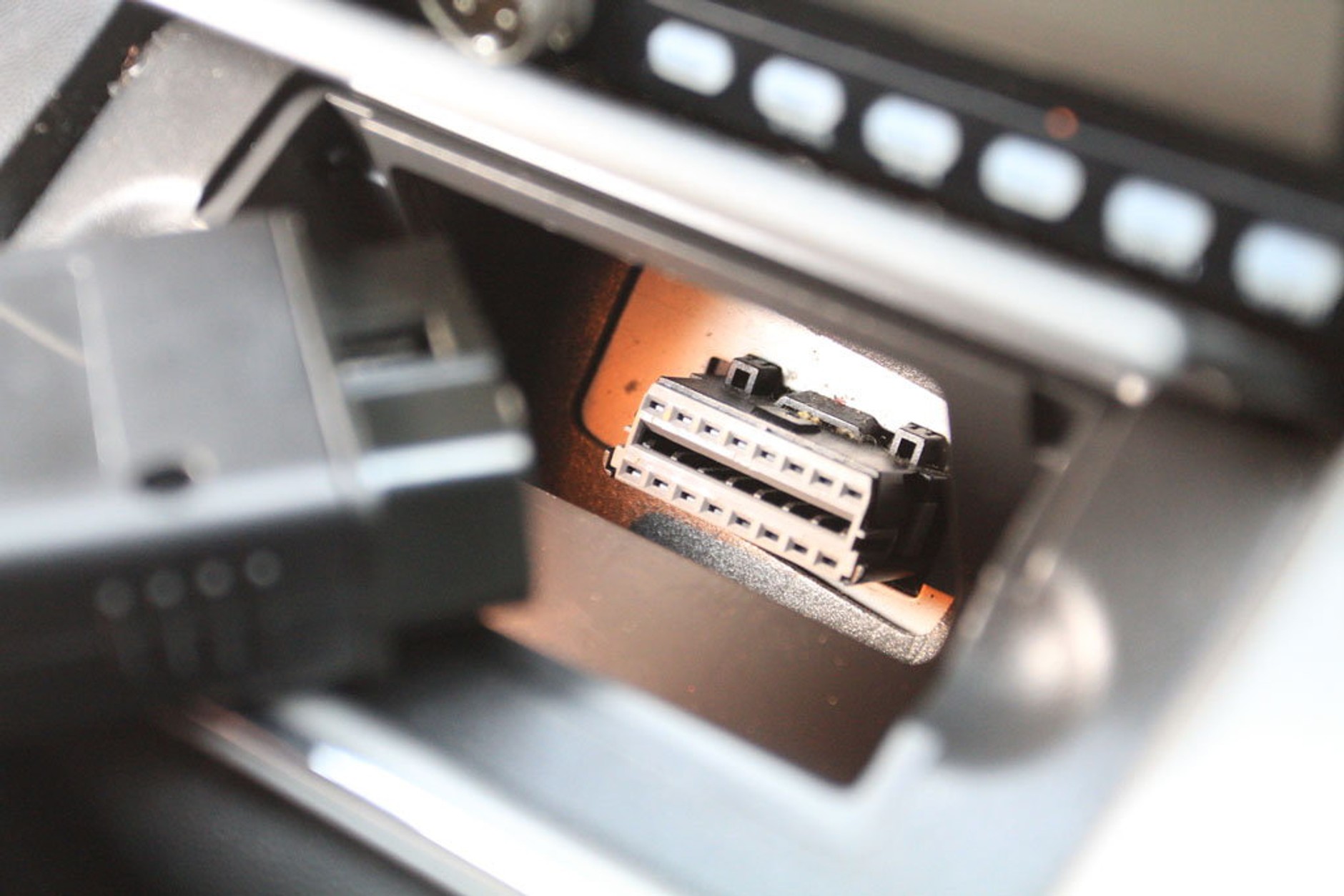

Za pośrednictwem gniazda diagnostycznego, mając odpowiedni sprzęt, da się z autem zrobić niemal wszystko. Nawet w przypadku prostszych modeli, które nie mają wbudowanych modułów łączności komórkowej, przestępca, któremu uda się zamontować w aucie mały moduł mieszczący się w obudowie wtyczki do gniazda OBD, może np. unieruchomić samochód lub wręcz przeciwnie – wyłączyć jego hamulce i dodać gazu. Uwaga! Okazuje się, że specjalne moduły do nadzorowania aut montowane (podłączane do gniazd OBD) przez firmy ubezpieczeniowe też mogą mieć luki w zabezpieczeniach; taki przypadek wykryto niedawno w USA.

Za pośrednictwem gniazda diagnostycznego, mając odpowiedni sprzęt, da się z autem zrobić niemal wszystko. Nawet w przypadku prostszych modeli, które nie mają wbudowanych modułów łączności komórkowej, przestępca, któremu uda się zamontować w aucie mały moduł mieszczący się w obudowie wtyczki do gniazda OBD, może np. unieruchomić samochód lub wręcz przeciwnie – wyłączyć jego hamulce i dodać gazu. Uwaga! Okazuje się, że specjalne moduły do nadzorowania aut montowane (podłączane do gniazd OBD) przez firmy ubezpieczeniowe też mogą mieć luki w zabezpieczeniach; taki przypadek wykryto niedawno w USA.

Auto Świat / Archiwum

Podczas najbardziej spektakularnego ataku hakerskiego na auto (który na szczęście był tylko prezentacją przygotowaną na potrzeby mediów, a nie atakiem terrorystycznym), amerykańscy specjaliści od zabezpieczeń elektronicznych, Charlie Miller i Chris Valasek, pokazali, że są w stanie sterować większością podzespołów auta i to z dowolnego miejsca na świecie, oczywiście pod warunkiem dostępu do internetu. Atak zaczął się niewinnie: w samochodzie jadącym po autostradzie z prędkością ponad 110 km/h, za kierownicą którego siedział dziennikarz portalu Wired, uruchomili oni zdalnie nadmuch zimnego powietrza i włączyli klimatyzację foteli. Następnie zmienili stację w radiu i włączyli muzykę na pełny regulator . Ani klimatyzacji, ani radia kierowca nie mógł wyłączyć przełącznikami na desce rozdzielczej!

Podczas najbardziej spektakularnego ataku hakerskiego na auto (który na szczęście był tylko prezentacją przygotowaną na potrzeby mediów, a nie atakiem terrorystycznym), amerykańscy specjaliści od zabezpieczeń elektronicznych, Charlie Miller i Chris Valasek, pokazali, że są w stanie sterować większością podzespołów auta i to z dowolnego miejsca na świecie, oczywiście pod warunkiem dostępu do internetu. Atak zaczął się niewinnie: w samochodzie jadącym po autostradzie z prędkością ponad 110 km/h, za kierownicą którego siedział dziennikarz portalu Wired, uruchomili oni zdalnie nadmuch zimnego powietrza i włączyli klimatyzację foteli. Następnie zmienili stację w radiu i włączyli muzykę na pełny regulator . Ani klimatyzacji, ani radia kierowca nie mógł wyłączyć przełącznikami na desce rozdzielczej!

Auto Świat / Archiwum

Później włączyli wycieraczki i spryskiwacz szyby, a na ekranie systemu multimedialnego wyświetlili swoje podobizny. Później zaczęło się robić rzeczywiście niebezpiecznie – hakerzy przełączyli skrzynię na luz, samochód mimo wciskania gazu zaczął zwalniać. Następnie po opuszczeniu autostrady pokazali, że potrafią też zdalnie dodawać gazu , gwałtownie hamować . Dla uczestniczącego w eksperymencie dziennikarza najbardziej traumatycznym doświadczeniem było jednak to, że elektroniczni włamywacze potrafili również całkowicie odłączyć hamulce, sterując zdalnie zaworami ABS-u. Ta próba zakończyła się w przydrożnym rowie! Valasek i Miller przyznają, że nie udało im się jeszcze przejąć w pełni kontroli nad układem kierowniczym – na razie opracowali tylko metodę pozwalającą zdalnie kierować autem tylko na biegu wstecznym (zapewne dzięki luce w systemie automatycznego parkowania). Poza sterowaniem samochodem hakerzy mogli też przez cały czas eksperymentu precyzyjnie go śledzić. Narzędzia hakerów pozwalają też np. manipulować wskazaniami liczników czy sterować światłami.

Później włączyli wycieraczki i spryskiwacz szyby, a na ekranie systemu multimedialnego wyświetlili swoje podobizny. Później zaczęło się robić rzeczywiście niebezpiecznie – hakerzy przełączyli skrzynię na luz, samochód mimo wciskania gazu zaczął zwalniać. Następnie po opuszczeniu autostrady pokazali, że potrafią też zdalnie dodawać gazu , gwałtownie hamować . Dla uczestniczącego w eksperymencie dziennikarza najbardziej traumatycznym doświadczeniem było jednak to, że elektroniczni włamywacze potrafili również całkowicie odłączyć hamulce, sterując zdalnie zaworami ABS-u. Ta próba zakończyła się w przydrożnym rowie! Valasek i Miller przyznają, że nie udało im się jeszcze przejąć w pełni kontroli nad układem kierowniczym – na razie opracowali tylko metodę pozwalającą zdalnie kierować autem tylko na biegu wstecznym (zapewne dzięki luce w systemie automatycznego parkowania). Poza sterowaniem samochodem hakerzy mogli też przez cały czas eksperymentu precyzyjnie go śledzić. Narzędzia hakerów pozwalają też np. manipulować wskazaniami liczników czy sterować światłami.

Auto Świat / Archiwum

Auto wyposażone w rozliczne interfejsy komunikacyjne – komórkowe łącze intenetowe, Wi-Fi, radio cyfrowe, bluetooth, a to wszystko połączone w jeden system pod nazwą Uconnect. Oczywiście, hakerzy nie mieliby szans na przejęcie kontroli nad tym samochodem, gdyby nie to, że wyposażono go również m.in. w adaptacyjny tempomat z funkcją stop & go, systemy automatycznego parkowania, aktywnego asystenta pasa ruchu – czyli systemy pozwalające elektronicznie kierować pojazdem.

Auto wyposażone w rozliczne interfejsy komunikacyjne – komórkowe łącze intenetowe, Wi-Fi, radio cyfrowe, bluetooth, a to wszystko połączone w jeden system pod nazwą Uconnect. Oczywiście, hakerzy nie mieliby szans na przejęcie kontroli nad tym samochodem, gdyby nie to, że wyposażono go również m.in. w adaptacyjny tempomat z funkcją stop & go, systemy automatycznego parkowania, aktywnego asystenta pasa ruchu – czyli systemy pozwalające elektronicznie kierować pojazdem.

Auto Świat / Archiwum

Infiniti Q50 to pierwszy seryjny samochód wyposażony w system steer-by-wire, w którym w czasie normalnej jazdy nie ma bezpośredniego mechanicznego połączenia między kierownicą a przekładnią kierowniczą; kołami steruje elektronika interpretująca ruchy kierownicą. Do tego dochodzi rozbudowany układ Infiniti Connect z łączem internetowym i bluetoothem, który stanowi dla hakerów wygodną platformę dostępu do elektroniki samochodu.

Infiniti Q50 to pierwszy seryjny samochód wyposażony w system steer-by-wire, w którym w czasie normalnej jazdy nie ma bezpośredniego mechanicznego połączenia między kierownicą a przekładnią kierowniczą; kołami steruje elektronika interpretująca ruchy kierownicą. Do tego dochodzi rozbudowany układ Infiniti Connect z łączem internetowym i bluetoothem, który stanowi dla hakerów wygodną platformę dostępu do elektroniki samochodu.

Auto Świat / Archiwum

Mimo że zdaniem ekspertów Cadillac Escalade jest niemal tak samo podatny na ataki elektronicznych włamywaczy jak Jeep Cherokee, producent tego modelu na razie nie podjął żadnych działań mających załatać istniejące dziury w zabezpieczeniach. To kolejne auto, które z jednej strony dysponuje rozbudowanymi interfejsami komunikacyjnymi, a z drugiej ma też wiele podzespołów mechanicznych sterowanych elektronicznie (m.in. układ kierowniczy, hamulce).

Mimo że zdaniem ekspertów Cadillac Escalade jest niemal tak samo podatny na ataki elektronicznych włamywaczy jak Jeep Cherokee, producent tego modelu na razie nie podjął żadnych działań mających załatać istniejące dziury w zabezpieczeniach. To kolejne auto, które z jednej strony dysponuje rozbudowanymi interfejsami komunikacyjnymi, a z drugiej ma też wiele podzespołów mechanicznych sterowanych elektronicznie (m.in. układ kierowniczy, hamulce).

Auto Świat / Archiwum

Najnowszym gadżetem wśród narzędzi do pokonywania standardowych zabezpieczeń jest opracowany przez Sammy’ego Kamkara Roll Jam, czyli niewielkie urządzenie służące do omijania wszelkich zabezpieczeń sterowanych pilotem ze zmiennym kodem (samochodów, alarmów, garaży). Urządzenie przejmuje kod z oryginalnego pilota, ale uniemożliwia jego transmisję do odbiornika. Dzięki temu zapisany w Roll Jamie jednorazowy, zmienny kod nie zostaje zużyty i włamywacz może go wykorzystać w późniejszym momencie.

Najnowszym gadżetem wśród narzędzi do pokonywania standardowych zabezpieczeń jest opracowany przez Sammy’ego Kamkara Roll Jam, czyli niewielkie urządzenie służące do omijania wszelkich zabezpieczeń sterowanych pilotem ze zmiennym kodem (samochodów, alarmów, garaży). Urządzenie przejmuje kod z oryginalnego pilota, ale uniemożliwia jego transmisję do odbiornika. Dzięki temu zapisany w Roll Jamie jednorazowy, zmienny kod nie zostaje zużyty i włamywacz może go wykorzystać w późniejszym momencie.